TLDR¶

• 核心重點:eBPF 被視為 Linux 核心技術革命,讓開發者在不重寫核心源碼的前提下安全地擴展功能,但實際落地常因環境配置與驗證難度而顯得複雜;Cilium 提供一個理想的入門門檻。

• 主要內容:本文以 eBPF 的基本概念、實作挑戰、以及 Cilium 如何降低入門難度為主線,並補充背景解釋以利中文讀者理解。

• 關鍵觀點:eBPF 藉由在核心空間與使用者空間的中介機制,實現可驗證的自訂功能,Cilium 作為高階介面促成更廣泛的採用與實務案例。

• 注意事項:雖有強大潛力,實務落地仍需重視執行環境、工具鏈與驗證流程的穩健性。

• 建議行動:若欲深入,建議先從理解 eBPF 的執行模型與安全性機制開始,並以 Cilium 的範例與實作練習逐步建立自訂能力。

內容概述

在近年來,稱為 eBPF(Extended Berkeley Packet Filter)的技術被視為 Linux 核心世界的革命性突破。一般描述認為它像魔法,能在不重寫核心源碼的前提下,讓你安全地擴展核心功能。然而,實際撰寫與執行 C 語言程式碼時,環境配置與驗證的門檻往往相當高,常讓人感覺這是一種「困難的黑魔法」。本文章將以 Cilium 作為理想的入口,說明 eBPF 的核心概念、實作挑戰,以及如何透過高階解決方案降低入門難度,讓讀者更清楚地理解在現代雲原生環境中 eBPF 的實用價值與應用邏輯。

背景與基本概念

eBPF 的核心在於提供一個可在安全沙箱中執行的、可驗證的腳本與程式碼執行環境,這些小型程序能被裝載到 Linux 核心中,攔截、分析或修改網路封包與其他核心事件。它不僅限於網路封包過濾,也被廣泛應用於追蹤、監控、性能分析與網路策略等領域。這種設計使得用戶能以較高安全性與可控性的方式擴展核心功能,而不需要直接修改或重新編譯核心程式碼,降低了系統崩潰與不穩定的風險。

Cilium 與 eBPF 的關係

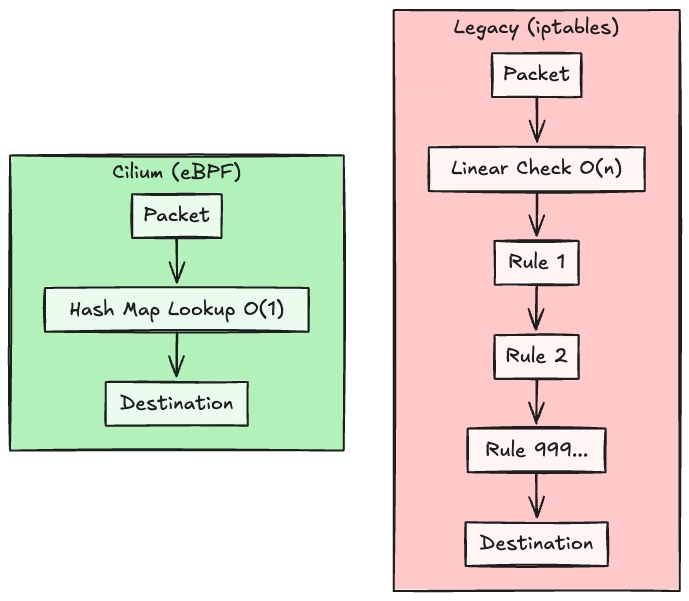

Cilium 是一個基於 eBPF 的網路政策與可觀察性解決方案,特別聚焦於容器化與雲原生架構中的網路安全與可視化需求。它透過 eBPF 的機制,實現在 Linux 專案節點間的細粒度網路策略、透明的服務發現與高效的封包處理,同時提供較為友善的使用者介面與操作流程,降低使用者必須直接撰寫 eBPF 程式碼的門檻。對於想要在現代分散式系統中實作嚴謹網路策略與可觀測性的人而言,Cilium 提供了一條較為順暢的入門路徑。

為什麼需要這樣的工具與框架

– 安全性與穩定性:eBPF 程式在 Kernel 中以沙箱式執行,且有嚴格的驗證與自我保護機制,降低了因為不當程式碼引發的系統風險。

– 靈活性與可觀察性:開發者可以在不重新編譯核心的情況下,實作自訂的封包處理與事件追蹤,並獲得豐富的度量與追蹤資料。

– 雲原生的需求:在微服務與容器化部署中,網路策略需要跨主機、跨叢集一致性與動態調整,eBPF 與 Cilium 能提供高效且安全的解決方案。

落地的實務挑戰

儘管 eBPF 提供強大能力,但在實務層面,從環境設定、工具鏈選型到正確的驗證流程,仍然存在不少挑戰:

– 構建與驗證環境:需要相容的 Linux 內核版本、適當的編譯工具鏈與靜態/動態驗證工具,這些往往牽涉版本相容性與軟體相依性問題。

– 調試與排錯複雜性:eBPF 程式的執行與核內行为具高度抽象性,錯誤往往在高度動態的執行環境中顯現,需掌握專門的觀察與除錯工具。

– 安全性與穩定性風險:錯誤地載入或配置 eBPF 程式,可能影響整個系統的網路與穩定性,因此需要嚴格的審查與測試流程。

為何選擇 Cilium 作為入門

Cilium 的優點在於提供高度整合的解決方案,讓使用者不需從零開始學習與實作繁複的 eBPF 程式碼。它把核心的技術抽象成易於理解的介面與工作流,並提供:

– 直覺的策略管理與可視化工具,幫助使用者在多主機與多叢集環境中定義並觀察網路策略。

– 內建的監控、追蹤與性能分析功能,使得定位性能瓶頸與網路異常更加高效。

– 文件與社群資源相對完備,降低自學與實務落地的難度。

實作與學習路徑建議

1) 先建立概念基礎:理解 eBPF 的執行模型(在核心中的執行、驗證機制、與使用者空間與核心空間的互動)以及它在網路與觀測領域的基本應用範例。

2) 熟悉 Cilium 的架構與工作流:從策略定義、服務為核心的網路管控、到觀測性資料的收集與分析,理解各元件如何協同運作。

3) 透過實作練習逐步上手:使用官方教學與範例專案,進行小型實驗,如在容器叢集上設定簡單的網路策略、觀察封包流向與延遲變化。

4) 逐步進階:在熟悉之後,探索更複雜的網路策略與可觀測性需求,並引入實際生產案例的場景分析與最佳實踐。

5) 重視驗證與安全:建立自動化的測試與驗證流程,確保策略與程式碼在更新時仍具穩定性與安全性。

深度分析

eBPF 的技術演進並非單純的效能提升,而是在安全性、可控性與可觀測性之間取得平衡。以網路為核心的應用場景中,透過 eBPF,可以在不修改核心的前提下,動態地攔截並分析封包,並根據策略條件自動化調整網路行為。Cilium 作為高階抽象層,讓企業可以在容器化與雲原生架構中,以更一致且可預測的方式實作網路安全政策與可觀察性設施,降低了技術門檻與社群學習成本。

*圖片來源:description_html*

然而,實務上的落地仍需面對多主機與多叢集的協調問題。不同節點的策略一致性、更新延遲、跨節點的封包路徑分析,這些都需要穩健的分布式控制與高效的資料聚合機制。此外,雖然 eBPF 提供了沙箱執行的安全特性,但在某些極端情境下,仍需嚴格審查與風險評估,以避免因策略或程式碼變更而對服務造成影響。

在觀察與性能方面,eBPF 讓系統管理員得以蒐集大量的運行時資料,進而對系統瓶頸、網路延遲與資源分配進行深入分析。Cilium 透過視覺化介面與資料分析工具,將這些複雜資訊轉換為可操作的洞見,促進更快速的問題定位與容量規劃。對於希望提升安全性與運維效率的團隊而言,這些能力具有顯著價值。

觀點與影響

從長遠看,eBPF 的普及將推動 Linux 生態系在雲端與容器化場景中的整體演進。它改變了傳統網路與可觀測性的設計思路,強調在核心層層級的可控執行與可驗證性,同時也促使開發者思考更安全的擴展方案。Cilium 在這一變革中扮演著橋樑角色,使得更多團隊能以系統性的方法,實作網路策略、監控與流程自動化,並在多雲與混合雲環境中維持一致性。這種發展趨勢可能推動服務網格與網路安全解決方案之間的界線更加清晰,促使業界更加重視資料可觀察性、凍結策略的可變動性,以及在快速迭代的雲原生世界中維持穩健性。

未來的影響預測,包含以下方向:第一,kubernetes 與容器編排平台中的網路策略將更加精細化,網路安全與效能監控因 eBPF 而變得更具可控性與可觀察性;第二,開源社群的工具與範例將持續豐富,降低新手的學習成本;第三,廣泛採用 eBPF 的企業在容量規劃、故障排除與自動化運維方面將更具敏捷性與穩健性。總體而言,eBPF 與 Cilium 的組合有望成為雲原生網路與運維領域的重要基礎設施之一。

重點整理

關鍵要點:

– eBPF 提供在核心空間以沙箱方式執行的可驗證程式,提升安全性與可控性。

– 它的應用範圍從網路過濾到追蹤、監控、性能分析等,具高度靈活性。

– Cilium 為雲原生環境中的網路策略與可觀測性提供高階介面,降低入門難度。

需要關注:

– 環境與工具鏈的相容性、版本控制與驗證流程的健全性。

– 複雜度的提升是否會帶來維護難度與系統穩定性風險。

– 多節點與跨叢集情境下的一致性與效能挑戰。

總結與建議

本篇文章說明了 eBPF 作為 Linux 核心技術的潛力,以及 Cilium 如何提供一條相對友善的學習與實作路徑。透過對核心概念與實務挑戰的清晰解釋,讀者能理解為何 eBPF 在現代雲原生架構中受到高度關注,以及為什麼以 Cilium 作為入門與實作的入口是具備吸引力的策略。若你正計畫在企業級部署中提升網路策略的可控性與可觀測性,建議循序漸進地學習與實作,建立穩健的測試與驗證機制,並逐步擴展至更複雜的跨主機場景。

相關連結

– 原文連結:dev.to

– 建議參考連結:

– Linux eBPF 官方資源與教學

– Cilium 官方文件與實作範例

– Kubernetes 網路策略與觀測性最佳實踐

禁止事項:

– 不要包含思考過程或「Thinking…」標記

– 文章必須直接以「## TLDR」開始

確保內容原創且專業。

*圖片來源:description_html*