TLDR¶

• 核心重點:從提交到部署的全流程自動化,涵蓋版控、網路觸發、品質門檻與安全掃描等要素

• 主要內容:建立端到端 CI/CD,克服常見教學僅止於「管線成功」的局限

• 關鍵觀點:真實系統需處理版本化、網路事件、品質與安全、以及叢集部署失敗時的回復與除錯

• 注意事項:需結合版本控制策略、細緻的回溯與監控,避免僅以單一部署成功作為指標

• 建議行動:設計完整的管線藍圖,搭配自動化測試與靜態/動態安全掃描,並落實可觀察性與回溯機制

內容概述:

在軟體開發實務中,持續整合與持續部署(CI/CD)早已成為常識,但多數教學作品往往停留在「管線執行成功」這一個結果層面。實際運作的 CI/CD 系統,必須同時考量版本控制策略、實時網路觸發、代碼品質門檻、資安掃描、Kubernetes 叢集的滾動發布,以及在失敗、重啟與大量除錯過程中保持穩定性與可追蹤性。本篇以實務專案為脈絡,說明如何從 git push 的起點,一路延展到完整且可部署至生產環境的端到端管線,涵蓋各階段的技術要點與實作考量,並加入背景說明,幫助中文讀者理解整體設計的完整性與可行性。

背景與動機:

過去在接觸 CI/CD 概念與工具時,常遇到「工具本身的學習曲線」與「組成完整系統的拼接難度」之間的鴻溝。許多教學著重於單一步驟或以「管線執行成功」作為最終結論,卻忽略在企業級應用中,系統穩定性、可觀察性、以及安全性的重要性。為此,本文闡述如何構建一個真正的端到端 CI/CD 管線,能自 git push 起步,經歷自動化測試、品質與安全門檻、以及 Kubernetes 的自動化部署與維運,最終形成可穩定運作且具追溯能力的交付流程。

建構要點與背景解釋:

– 版本控制與分支策略:在端到端管線中,版本控管不僅是 code 的儲存,更是自動化觸發與回滾的核心。透過分支模型與標籤機制,讓不同階段(開發、測試、穩定、發布)可有明確的轉換點,並提供可追溯的變更紀錄。

– 觸發機制(Webhooks 與 CI 事件):利用 Git 與倉庫的 Webhook 事件,讓管線可以在推送、合併請求或特定標籤時自動啟動,避免手動干預造成時間與人力成本昂貴。

– 代碼品質與測試門檻:設定自動化測試、靜態程式分析、及早期的品質門檻,確保只有符合條件的變更才進入後續階段,減少生產環境的風險。

– 安全掃描:將靜態與動態安全掃描融入管線,及時偵測漏洞、組件風險及配置相關的安全問題,以降低供應鏈風險。

– Kubernetes 叢集與滾動發布:使用 Kubernetes 進行容器編排,實現平滑的版本切換、健康檢查與回滾機制,確保發布過程中系統可用性。

– 故障處理與除錯:在實際運行中,會遇到失敗、重啟與需要大量除錯的情況。設計可觀察性與日誌追蹤機制,能快速定位問題並回到穩定狀態。

內容架構與實作方向:

本文以一個逐步成型的端到端管線為主軸,涵蓋以下模組與實作重點:

– 建立版本控管與分支策略:明確定義開發、整合、發布等階段的分支,並對標籤與版本號規範進行規劃,確保自動化流程有穩健的觸發條件。

– 設計自動觸發機制:設定 CI/CD 伺服器在特定事件時自動啟動,避免人工介入造成的延誤,同時保留必要的手動覆核點以符合組織政策。

– 代碼品質與測試策略:整合單元測試、整合測試與靜態分析,建立品質門檻,失敗即停止後續動作,避免把不穩定版本推入生產。

– 安全掃描策略:引入掃描工具,對第三方相依套件、容器映像、配置檔案進行風險評估,必要時自動化地阻止不安全的變更。

– Kubernetes 發布與回滾設計:以滾動更新方式部署新版本,監控健康狀況與性能指標,遇到問題時自動回滾至先前穩定版本,確保服務可用性。

– 觀察性與日誌管理:結合日誌、指標與追蹤資料,建立可觀察的系統,便於日後的故障分析與容量規劃。

– 後續優化與未來展望:在確保基本穩定之後,探索多區域、藍綠發布、金絲雀發布等進階佈署策略,以及更完整的安全與合規流程。

深度分析與實務考量(約600-800字):

在實作過程中,設計端到端管線的核心在於確保每個階段的輸入與輸出都具可驗證性。首先,版本控制與觸發機制必須穩健,才不致因為分支混亂或觸發條件模糊而導致部署失敗。接著,測試與品質管控不能只在最終環境才驗證,而應該在早期階段就介入,透過自動化測試與靜態分析,提供快速回饋。安全掃描應成為不可或缺的一環,任何第三方相依檔案與容器映像若存在風險,都應被及時阻擋或提出修正建議。

在部署層面,Kubernetes 提供了高可用與彈性,透過滾動更新及健康檢查,能避免短時間內的停機。不過,實際運作中仍需設計完善的回滾機制與監控策略,當新版本出現性能下降、資源耗用異常或服務不穩定時,系統應能自動切換回舊版本,並記錄事件以供事後分析。觀察性部分則不可忽略,應結合日誌聚合、結合指標與追蹤,建立跨服務的可觀察性,讓開發與運維人員能在同一套工具與介面中追蹤性能變化與問題根源。

在風險與合規層面,需要建立策略以降低變更風險與安全風險。版本控管與標籤版本的嚴格規範,能提供清晰的回溯路徑;自動化測試與安全掃描的門檻,能降低生產環境的風險;以及在多團隊協作場景中,需有清晰的角色與權限分工,避免未授權的變更影響整體流程。綜觀而言,完整的端到端管線不僅是技術實作,更是一套 governance(治理)與作業最佳實踐的結合。

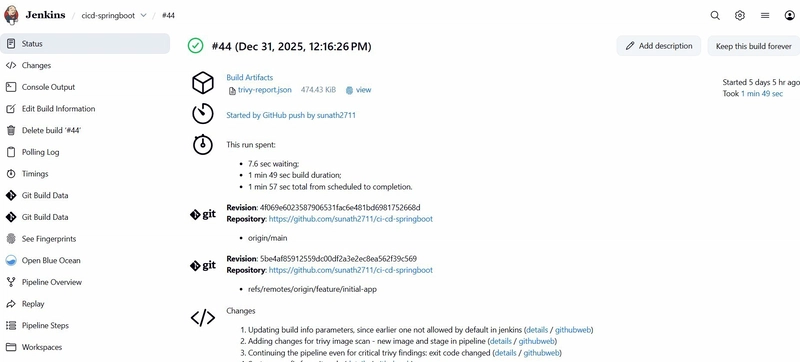

*圖片來源:description_html*

觀點與影響(400-600字):

端到端的 CI/CD 管線,若能落地,將帶來以下幾點影響。首先,交付速度與穩定性同時提升。自動化測試、品質與安全門檻的存在,讓每次變更都能在多個層面被驗證,降低回歸風險與手動部署的負擔。其次,系統可觀察性提升,團隊可以透過整合日誌與指標分析性能與穩定性,快速定位問題源頭,縮短修復時間。再者,安全性提升成為常態化作業,透過自動掃描與風險控管,能及早發現及處置供應鏈與部署層面的風險,減少漏洞暴露的機會。

此外,對組織文化與協作也有正向影響。自動化管線的建立,使開發、測試、運維等角色在同一流程中協作,提升溝通效率與責任劃分。長期來看,這樣的流程有助於建立可重複、可擴展的交付能力,特別是在多專案、多團隊並存的環境中,能提供一致的交付標準與治理框架。

重點整理(關鍵要點與需要關注):

關鍵要點:

– 端到端管線需涵蓋版本控制、觸發機制、品質與安全門檻、Kubernetes 部署與回滾

– 自動化測試與安全掃描必須與發佈流程深度整合

– 觀察性與日誌追蹤是快速故障排除的核心

需要關注:

– 變更與部署的審核與授權機制

– 回滾策略與故障恢復演練的實際可行性

– 多團隊合作下的版本與權限管理

結論與建議(200-300字):

建立完整的端到端 CI/CD 管線,是提升交付效率與系統穩定性的長期投資。建議從清晰的分支與版本策略開始作為基礎,逐步融入自動化測試、品質與安全門檻,並在 Kubernetes 環境中實作穩健的滾動發布與自動回滾。最重要的是,建立強化的觀察性與日誌分析能力,確保每次發布都能被追蹤、分析與改進。長期而言,這樣的設計不僅提升單次交付的成功率,更能在跨團隊合作與多專案佈署中,建立可重複、可擴展的交付治理框架。

相關連結

– 原文連結:dev.to

– 根據文章內容添加的相關參考連結(2-3 個,供閱讀延伸)

– 參考連結一

– 參考連結二

– 參考連結三

禁止事項:

– 不要包含思考過程或「Thinking…」標記

– 文章必須直接以「## TLDR」開始

如需我再補充特定技術細節(如 Jenkins、Spring Boot、Kubernetes 的具體設定範例、CI/CD 工具鏈的選型建議等),我可以進一步為各段落加入具體實作說明與參考範例。

*圖片來源:description_html*